Si vous utilisez régulièrement Microsoft Word pour créer des documents et des rapports, vous devez connaître la vulnérabilité Follina. Si ce n’est pas le cas, je vous conseille de consulter rapidement le bulletin d’alerte du CERT (https://www.cert.ssi.gouv.fr/alerte/CERTFR-2022-ALE-005/). Je vous conseille même de vous abonner au flux du CERT.

En résumé, qu’est ce que Follina ?

Microsoft Office présente une vulnérabilité zero-day qui permet à un attaquant d’exécuter du code à l’aide d’un fichier Word spécialement conçu. Cette vulnérabilité zero-day peut affecter les utilisateurs dès qu’ils ouvrent le document Word malveillant sur leur système. Elle permet d’exécuter des commandes PowerShell via Microsoft Diagnostic Tool (MSDT). Toutes les versions de Word sont concernées.

La faille a été reconnue par Microsoft qui a publié un avis de sécurité (https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-30190).

Microsoft affirme que si le fichier est ouvert par une application Office, le mode “Protected View” ou “Application Guard for Office” est enclenché et empêche la charge utile de s’exécuter. Mais des chercheurs ont démontré que cette vulnérabilité peut être exploitée à l’aide d’un document au format RTF. Une simple prévisualisation du document dans l’Explorer, sans qu’il ne soit donc ouvert par l’utilisateur, peut suffire à exécuter le code sans qu’aucun anti-virus n’y trouve à redire !

J’imagine difficilement que cette faille ne soit pas déjà exploitée par les pirates. Par cette vulnérabilité, ces derniers peuvent en effet installer des programmes, visualiser, modifier ou supprimer des données, ou même créer de nouveaux comptes selon les droits de l’utilisateur ciblé.

Comment s’en protéger ?

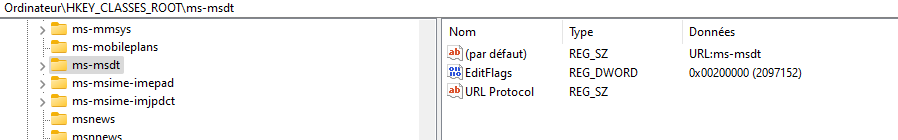

Pour l’instant, il n’y a pas vraiment de correctifs. Néanmoins, dans son article, Microsot explique qu’il est possible de désactiver MSDT (https://msrc-blog.microsoft.com/2022/05/30/guidance-for-cve-2022-30190-microsoft-support-diagnostic-tool-vulnerability/). Cette manipulation nécessite de modifier la base de registre. La procédure est alors la suivante :

En premier lieu, toute la procédure doit être effectuée depuis une console CMD exécuté en tant qu’administrateur. Si vous n’avez pas les droits, n’hésitez pas à demander à votre responsable qu’elle est la politique à tenir dans votre société.

Etape 1. Sauvegardez la clé que l’on doit supprimer de votre base de registre :

reg export HKEY_CLASSES_ROOT\ms-msdt backup.regEtape 2. Ensuite, vous pouvez supprimer la clé de registre :

reg delete HKEY_CLASSES_ROOT\ms-msdt /fVous pourrez toujours restaurer la clé plus tard avec la commande suivante :

reg import backup.regConclusion

Comme je vous l’ai dit, Microsoft considère que la configuration par défaut de Windows vous protège. Les documents en provenance d’Internet sont normalement ouverts en mode protégé. Mais il existe des contournements (ici le format RTF).

La gestion des vulnérabilité, le contrôle des pièces jointes mais aussi le contrôle des téléchargement (qui n’a jamais téléchargé un modèle Word sur Internet sans vérifier la source) est désormais un impératif pour toute société soucieuse de sa sécurité.

Spam, hameçonnage ou malware, Ylneo est là pour vous assister et vous conseiller sur les politiques à mettre en place. n’hésitez pas à nous contacter.

0 commentaires