Comment garder l’ensemble de votre réseau virtuel Azure facilement accessible et sécurisé en même temps ? De nombreux professionnels de l’informatique se sont cassés la tête à ce sujet !

Il existe actuellement d’excellentes solutions, comme Just-In-Time VM Access, permettant de réduire le risque d’analyse des ports et les attaques par force brute. Parmi toutes les solutions, nous aborderons plus particulièrement dans cet article la fonctionnalité Microsoft Azure Bastion.

Azure Bastion – c’est quoi ?

Fin 2019, Microsoft a publié Azure Bastion en disponibilité générale. Il s’agit d’un service PaaS, entièrement géré par la plateforme, qui fournit une connectivité RDP/SSH sécurisée et transparente aux machines virtuelles dans le portail Azure, via SSL. Azure Bastion, directement provisionné dans votre réseau virtuel Azure, agit comme un serveur de rebond en tant que service.

Plus besoin d’adresses IP publiques pour accéder aux machines virtuelles via RDP/SSH. Azure Bastion fournit une connectivité intégrée à l’aide de RDP/SSH directement à partir de votre navigateur et du portail Azure. Et plus besoin non plus d’un client, d’un agent ou d’un logiciel supplémentaire.

L’architecture Azure Bastion

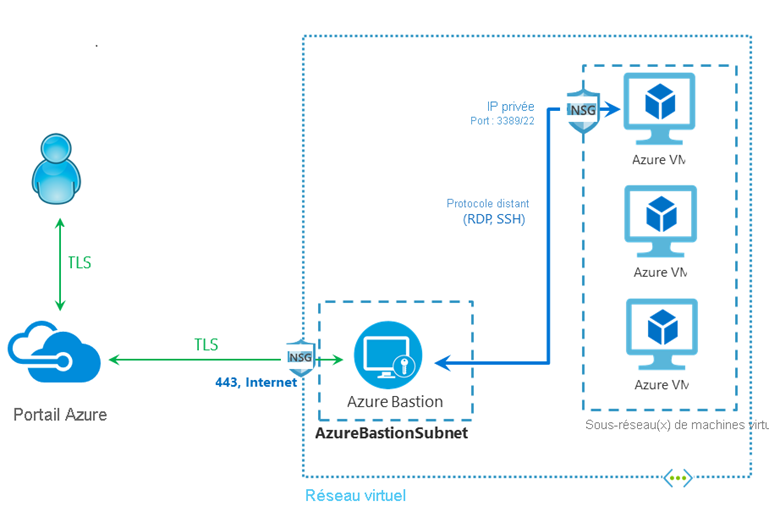

Azure Bastion prend en charge l’appairage de réseau virtuel. Plus précisément, Azure Bastion gère la connectivité RDP/SSH aux machines virtuelles créées sur vos réseaux virtuels. RDP et SSH sont deux des moyens les plus courants pour se connecter aux serveurs Azure. Parfois, les services IT exposent les ports RDP / SSH sur Internet, ce qui n’est pas souhaitable et est considéré comme une grande surface d’attaque à haut risque.

En déployant des hôtes bastion (également appelés serveurs de rebond), vous limitez le risque du côté public de votre réseau virtuel. Les serveurs hôtes Bastion sont conçus pour résister aux intrusions.

Voici comment fonctionne le processus de connexion :

- Utilisez n’importe quel navigateur pour vous connecter à l’interface de gestion Azure via HTTPS, puis choisissez une machine virtuelle à laquelle vous connecter.

- Le portail Azure se connecte désormais au service Azure Bastion sur le port 443, à l’aide d’une adresse IP privée.

- Vous obtenez une nouvelle session dans votre navigateur et à l’intérieur de votre réseau en utilisant RDP ou SSH, vous pouvez parcourir le bureau de la machine virtuelle et toutes les autres machines virtuelles.

Pourquoi utiliser Azure Bastion ?

En général, vous utilisez deux méthodes pour vous connecter aux machines virtuelles de votre infrastructure Azure :

- Se connecter à l’aide de l’adresse IP publique

- Se connecter à travers une connexion VPN P2S/S2S depuis une VM d’administration locale

Dans ces deux cas, nous devons procéder à un certain renforcement du réseau et permettre un accès Just in time VM, ou déployer une passerelle VPN Azure, ce qui inclut des dépenses supplémentaires.

Pour supprimer ces contraintes, Azure Bastion vous permet de vous connecter à toutes les machines virtuelles Azure sans les exposer sur Internet ou nécessiter l’implémentation d’une passerelle VPN.

Le schéma ci-dessous illustre le flux du trafic lorsque vous utilisez Azure Bastion pour accéder à des machines virtuelles.

Les principaux avantages d’Azure Bastion

| Avantage | Description |

| RDP et SSH par le biais du portail Azure | Vous pouvez accéder directement à la session RDP et SSH directement dans le portail Azure via une expérience fluide en un seul clic. |

| Session à distance sur TLS et traversée de pare-feu pour RDP/SSH | Azure Bastion utilise un client web basé sur HTML5 qui est automatiquement diffusé sur votre appareil local. Votre session RDP/SSH utilise TLS sur le port 443. Le trafic peut ainsi traverser les pare-feu de façon plus sécurisée. |

| Aucune adresse IP publique n’est nécessaire sur la machine virtuelle Azure. | Azure Bastion ouvre la connexion RDP/SSH à votre machine virtuelle Azure en utilisant l’adresse IP privée sur votre machine virtuelle. Vous n’avez pas besoin d’une adresse IP publique sur votre machine virtuelle. |

| Aucune contrainte liée à la gestion des groupes de sécurité réseau (NSG) | Vous n’avez pas besoin d’appliquer des groupes de sécurité réseau sur le sous-réseau Azure Bastion. Comme Azure Bastion se connecte à vos machines virtuelles par le biais d’une adresse IP privée, vous pouvez configurer vos groupes de sécurité réseau pour autoriser RDP/SSH depuis Azure Bastion uniquement. Vous n’avez plus à gérer les groupes de sécurité réseau chaque fois que vous devez vous connecter de manière sécurisée à vos machines virtuelles. |

| Vous n’avez pas besoin de gérer un hôte Bastion distinct sur une machine virtuelle | Azure Bastion est un service PaaS de plateforme entièrement géré d’Azure, renforcé en interne pour vous fournir une connectivité RDP/SSH sécurisée. |

| Protection contre l’analyse des ports | Vos machines virtuelles sont protégées contre l’analyse des ports par des utilisateurs malveillants, car vous n’avez pas besoin de les exposer à Internet. |

| Renforcement de la sécurité à un seul endroit | Azure Bastion résidant au périmètre de votre réseau virtuel, vous n’avez pas à vous soucier du durcissement de la sécurité de chacune des machines virtuelles de votre réseau virtuel. |

| Protection contre les exploits zero-day | La plateforme Azure protège contre les exploits zero-day en assurant une sécurité durcie permanente et à jour pour Azure Bastion. |

Des questions ?

Microsoft met à disposition une FAQ des interrogations le plus courantes : https://learn.microsoft.com/fr-fr/azure/bastion/bastion-faq

Cependant si la réponse à vos questions ne se trouve pas dans ce lien, ou si vous désirez tout simplement bénéficier d’un accompagnement personnalisé par nos experts, Contactez nous.

0 commentaires